Compute > Instance > 개요

인스턴스는 가상의 CPU, 메모리, 루트 블록 스토리지로 구성된 가상 서버입니다. 이 서버에 고객의 서비스나 애플리케이션을 설치하고 NHN Cloud가 제공하는 다양한 서비스를 조합하여 사용합니다.

인스턴스 구성 요소

인스턴스를 구성하는 요소는 다음과 같습니다.

- 이미지: 인스턴스의 운영체제를 담고 있는 가상 디스크

- 타입(flavor): 인스턴스의 가상 하드웨어 성능

- 가용성 영역(AZ, availability zone): 인스턴스가 만들어질 물리적인 위치

- 키페어(key-pair): 인스턴스 접속 수단으로 사용되는 키

- 보안 그룹(security group): 인스턴스 네트워크 보안 설정

- 네트워크: 인스턴스가 연결될 가상 네트워크

이 정보에 따라 인스턴스의 속성과 사용 방식이 바뀝니다. 이 정보 중, 이미지와 가용성 영역을 제외한 설정은 인스턴스 생성 이후에도 변경할 수 있으나, 일부 인스턴스 타입(flavor)은 인스턴스 생성 이후에 변경할 수 없습니다. 인스턴스 타입 변경에 대한 자세한 설명은 콘솔 사용 가이드의 인스턴스 타입 변경을 참고합니다.

이미지

이미지는 운영체제를 담고 있는 가상 디스크입니다. NHN Cloud는 현재 CentOS, Debian, Ubuntu, Rocky와 Windows를 지원하고 있습니다. 자세한 지원 운영체제 버전은 엔에이치엔 클라우드(NHN Cloud) 서비스 소개를 참고합니다.

모든 이미지는 인스턴스의 가상 하드웨어에서 최적으로 실행되도록 설정돼 있으며, NHN Cloud의 보안 검증을 거쳤기 때문에 안전하게 사용할 수 있습니다. 이미지에 대한 자세한 설명은 이미지 개요를 참고합니다.

인스턴스 타입(Instance flavor)

NHN Cloud는 고객의 사용 용도에 맞는 다양한 인스턴스 타입을 제공합니다. 운용할 서비스 또는 애플리케이션의 특성에 따라 적절한 타입의 인스턴스를 생성할 수 있습니다. 이미 생성된 인스턴스의 타입도 웹 콘솔에서 쉽게 변경할 수 있습니다.

| 타입 | 설명 |

|---|---|

| m2 | CPU와 메모리를 균형 있게 설정한 타입입니다. 서비스나 애플리케이션의 성능 요구 사항이 명확하지 않을 때 사용합니다. |

| c2 | CPU의 성능을 높게 설정한 인스턴스 타입입니다. 고성능 연산 성능이 필요한 웹 애플리케이션 서버나 분석 시스템에 사용합니다. |

| r2 | 다른 자원에 비해 메모리의 사용량이 많은 경우 사용할 수 있습니다. 보통 메모리 데이터베이스나 캐시 서버에 사용합니다. |

| t2 | 비용이 저렴한 인스턴스입니다. 워크로드가 높지 않은 서버에 사용합니다. |

| u2 | 가장 저렴한 인스턴스입니다. 워크로드가 높지 않은 서버에서 사용합니다. 로컬 블록 스토리지를 사용하기 때문에 상대적으로 다른 인스턴스보다 안정성이 떨어지지만 저렴한 가격에 이용할 수 있습니다. 이 타입의 인스턴스는 I/O 성능을 보장하지 않습니다. |

| x1 | 고사양의 CPU와 메모리를 지원하는 타입입니다. 높은 성능이 필요한 서비스나 애플리케이션에 사용합니다. |

가용성 영역(Availability zone)

NHN Cloud는 물리 하드웨어 문제로 생기는 장애에 대비하기 위해 전체 시스템을 여러 개의 가용성 영역으로 나누어 두었습니다. 이 가용성 영역별로 저장 시스템, 네트워크 스위치, 상면, 전원 장치가 모두 별도로 구성돼 있습니다. 한 가용성 영역 내에서 생기는 장애는 다른 가용성 영역에 영향을 주지 않으므로 서비스 전체의 가용성이 높아집니다. 인스턴스를 여러 가용성 영역에 나눠 구축한다면 서비스의 가용성을 더욱 높일 수 있습니다.

서로 다른 가용성 영역 사이에는 다음과 같은 특성이 있습니다.

- 여러 가용성 영역에 흩어져서 생성된 인스턴스끼리 네트워크 통신이 가능하며 이때 발생하는 네트워크 사용 비용은 부과되지 않습니다.

- 같은 가용성 영역에 만들어진 인스턴스 사이에서는 블록 스토리지를 공유할 수 있으나, 서로 다른 가용성 영역 간에는 블록 스토리지를 공유할 수 없습니다.

- 서로 다른 가용성 영역에서 플로팅 IP를 공유할 수 있습니다. 만약 한 가용성 영역에 장애가 생겼을 때에도 빠르게 다른 가용성 영역으로 플로팅 IP를 이동하여 장애 시간을 최소화할 수 있습니다.

키페어(Key-pair)

키페어는 공개 키 기반 구조(PKI, public key infrastructure)를 바탕으로 한 SSH 공개 키, 개인 키 쌍입니다. NHN Cloud에서 생성한 인스턴스에 접속하려면 보안에 취약한 키보드 입력 방식의 아이디/비밀번호 인증 대신 키페어를 이용해야 합니다. 사용자는 키페어의 개인 키를 이용해 로그인 정보를 인코딩하여 인스턴스로 전송해 접속 인증을 받은 후, 안전하게 인스턴스에 접속할 수 있습니다. 키페어를 이용한 인스턴스 접속 방법은 인스턴스 접속 방법을 참고합니다.

키페어는 인스턴스를 생성할 때 NHN Cloud 콘솔에서 새로 만들 수도 있고, 고객이 직접 만든 키페어를 등록하여 사용할 수도 있습니다. 키페어 등록 방법은 콘솔 가이드의 키페어 가져오기를 참고합니다.

[주의] 키페어를 새로 생성하면 키페어의 개인 키를 다운로드하게 됩니다. 개인 키는 두 번 발급되지 않으니, 다운로드한 개인 키는 안전한 디스크나 USB 드라이브 등에 잘 보관하시기 바랍니다. 개인 키가 외부에 유출되면 누구나 유출된 개인 키로 해당 인스턴스에 접근할 수 있으므로 신중하게 관리해야 합니다.

보안 그룹(Security group)

보안 그룹은 인스턴스에 전달되는 네트워크 트래픽을 결정하는 가상의 방화벽입니다. 보안 그룹에 대한 자세한 설명은 VPC 개요를 참고합니다.

[참고] 기본 보안 그룹은 외부에서 들어오는 인바운드(in-bound) 네트워크 트래픽을 모두 무시하도록 되어 있습니다. SSH로 인스턴스에 접속할 때 인스턴스가 속한 보안 그룹에 SSH 포트를 열도록 설정한 뒤에 인스턴스에 접속합니다.

네트워크

인스턴스가 외부와 통신하려면 VPC에서 정의된 네트워크 중 적어도 하나 이상에 연결되어 있어야 합니다. 네트워크에 연결되어 있지 않은 인스턴스에는 접근할 수 없습니다. 네트워크를 새로 생성하거나 변경하려면 VPC 개요를 참고합니다.

과금

인스턴스 과금 방식은 다음과 같습니다.

- 인스턴스는 생성하는 순간부터 과금됩니다.

- 인스턴스 루트 블록 스토리지는 인스턴스와 별도로 블록 스토리지 과금 기준으로 과금됩니다.

- 인스턴스가 중지되면 90일 동안 홈페이지 요금 기준으로 90% 할인된 금액을 적용합니다. 중지 상태가 90일을 초과하면 중지 상태를 유지하면서 정상 요금으로 전환됩니다.

- 종료된 인스턴스는 과금되지 않습니다.

과금에 대한 더 자세한 사항은 서비스별 요금 페이지를 참고합니다.

인스턴스 접속 방법

Linux 인스턴스 접속 방법

Linux 인스턴스에 접속할 때는 SSH 클라이언트를 이용합니다. 인스턴스의 보안 그룹에 SSH 접근 포트(기본값 22)가 열려 있지 않다면 접속할 수 없습니다. SSH 접근을 허용하는 방법에 대해서는 VPC 개요를 참고합니다. 인스턴스에 플로팅 IP가 할당되어 있지 않다면 NHN Cloud 외부에서 접속할 수 없습니다. 플로팅 IP를 할당하는 방법에 대해서는 VPC 개요를 참고합니다.

Mac 또는 Linux의 SSH 클라이언트로 Linux 인스턴스에 접속하는 방법

Mac이나 Linux에는 보통 SSH 클라이언트가 기본적으로 설치되어 있습니다. SSH 클라이언트에서 아래와 같이 키페어의 개인 키를 이용하여 접속합니다.

CentOS 인스턴스

$ ssh -i my_private_key.pem centos@<인스턴스의 IP>

Ubuntu 인스턴스

$ ssh -i my_private_key.pem ubuntu@<인스턴스의 IP>

Debian 인스턴스

$ ssh -i my_private_key.pem debian@<인스턴스의 IP>

Rocky 인스턴스

$ ssh -i my_private_key.pem rocky@<인스턴스의 IP>

Windows에서 PuTTY SSH 클라이언트로 Linux 인스턴스에 접속하는 방법

PuTTY SSH 클라이언트는 Windows에서 많이 사용되는 SSH 클라이언트 프로그램입니다. PuTTY 또는 한글 패치가 적용된 iPuTTY를 설치합니다.

Windows에서 PuTTY SSH 클라이언트로 Linux 인스턴스에 접속하려면 세 단계를 거쳐야 합니다.

- 키페어의 개인 키를 PuTTY용 개인 키로 변경

- PuTTY용 개인 키를 PuTTY에 등록

- PuTTY로 인스턴스에 접속

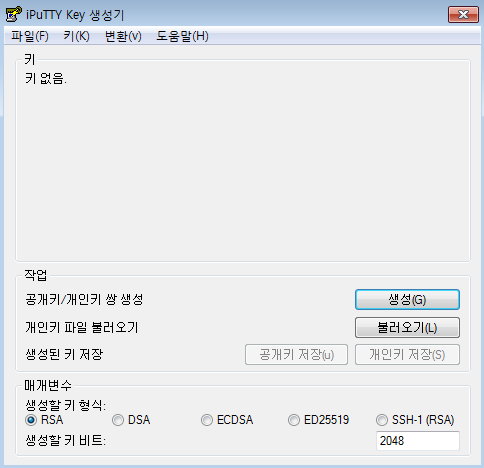

1. 키페어의 개인 키를 PuTTY용 개인 키로 변경

PuTTY에서는 키페어 개인 키를 PuTTY의 개인 키 형식으로 바꿔서 사용해야 합니다. 키 변환은 PuTTY와 함께 설치되는 puttygen을 이용합니다.

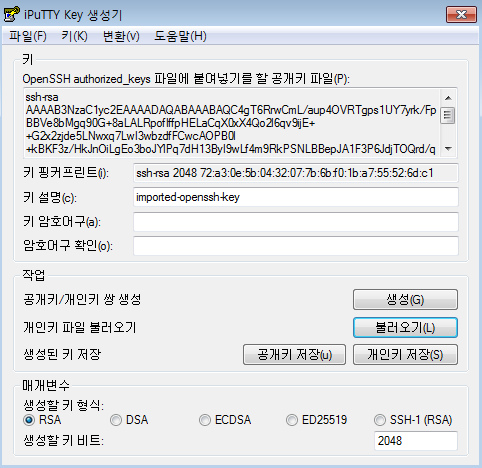

PuTTY Key 생성기 대화 상자 제일 아래 매개변수에서 생성할 키 형식을 RSA로 선택하고, 생성할 키 비트는 기본값인 '2048' 비트로 입력합니다. 작업 아래 개인키 파일 불러오기 옆의 불러오기 버튼을 클릭하고 키페어의 개인 키 파일을 불러옵니다.

작업 아래 생성된 키 저장 옆의 개인키 저장 버튼을 클릭하여 PuTTY용으로 변환된 키페어 개인 키를 저장합니다. 키 암호어구를 빈 칸으로 두고 개인 키를 저장하면, 암호어구로 보호하지 않은 채 이 키를 저장하겠습니까?라는 메시지가 나타납니다. 변환된 개인 키를 좀 더 안전하게 저장하려면 암호어구를 설정하여 저장합니다.

[주의] 인스턴스에 자동으로 로그인하도록 설정하려면 암호어구를 사용하지 않아야 합니다. 암호어구를 사용하면 로그인할 때 개인 키에 대한 비밀번호를 직접 입력해야 합니다.

2. PuTTY용 개인 키를 PuTTY에 등록

이렇게 만들어진 PuTTY용 개인 키는 2가지 방법으로 등록하여 사용할 수 있습니다.

- PuTTY에서 인증 개인 키 파일을 등록하여 사용하는 방법

- pageant(PuTTY 인증 에이전트)에 인증 개인 키 파일을 등록하여 사용하는 방법

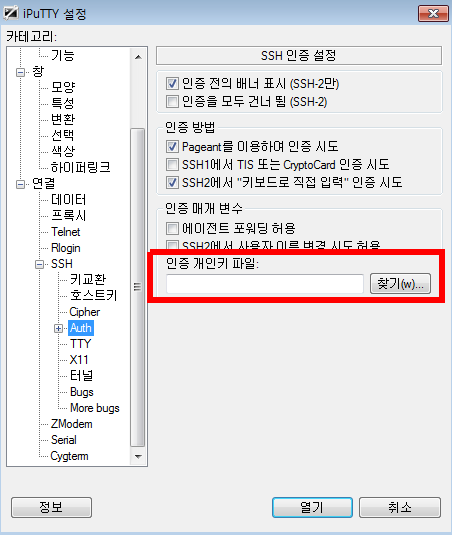

A. PuTTY에서 인증 개인 키 파일을 등록하여 사용하는 방법

PuTTY를 실행하고, 왼쪽 카테고리에서 연결 > SSH > Auth를 선택합니다. 오른쪽 인증 매개 변수 아래 인증 개인키 파일에 PuTTY용 개인 키를 등록합니다.

개인 키를 등록한 뒤, 접속 정보를 저장해두면 매번 개인 키 파일을 다시 등록할 필요가 없습니다. 접속 정보를 저장하는 방법은 아래 접속 방법을 참고합니다.

B. pageant(PuTTY 인증 에이전트)에 인증 개인 키 파일을 등록하여 사용하는 방법

PuTTY와 함께 설치되는 pageant를 실행하면, 아래 그림과 같이 Windows 트레이에 아이콘이 나타납니다. pageant 아이콘을 마우스 오른쪽 버튼으로 클릭한 후 키 추가 메뉴를 클릭해 PuTTY용 개인 키를 추가합니다.

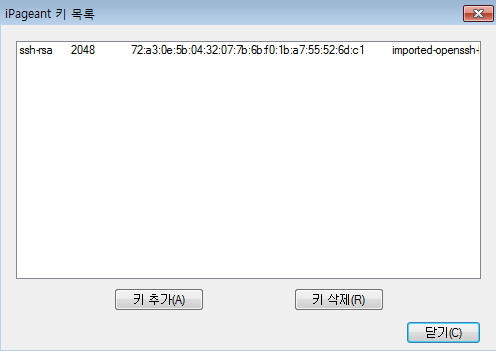

개인 키가 추가된 것을 확인하려면 키 보기를 선택합니다. 키가 잘 추가되었다면, 아래 그림과 같이 추가된 키가 보입니다.

pageant는 한 번 실행되면, Windows 트레이에 계속 남아서 실행되므로 인스턴스에 접속할 때마다 다시 실행할 필요가 없습니다. 다만 Windows를 새로 시작한 경우에는 다시 실행해야 합니다.

3. PuTTY로 인스턴스에 접속

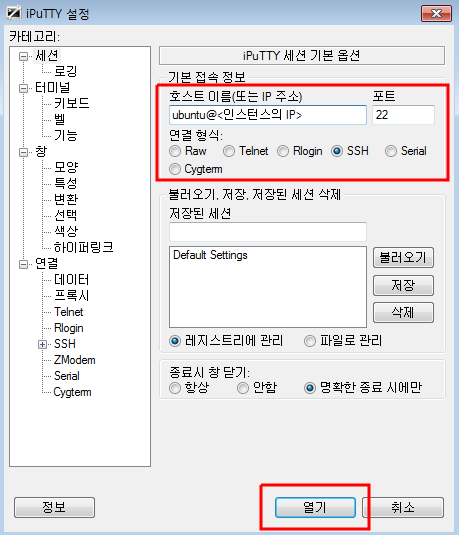

PuTTY용으로 변환된 개인 키가 잘 등록되었다면 PuTTY를 실행합니다.

기본 접속 정보의 호스트 이름은 다음과 같이 사용합니다.

CentOS

centos@<인스턴스의 IP>

Ubuntu

ubuntu@<인스턴스의 IP>

Debian

debian@<인스턴스의 IP>

Rocky

rocky@<인스턴스의 IP>

포트는 SSH 기본 포트인 22, 연결 형식은 SSH로 지정합니다.

모든 정보가 정확하다면 세션을 저장합니다. 불러오기, 저장, 저장된 세션 삭제에서 저장된 섹션 아래 필드에 저장할 세션 이름을 쓰고, 저장 버튼을 클릭하여 세션을 저장합니다. 세션을 저장하지 않으면 2-A에서 등록한 개인 키 설정 역시 유지되지 않습니다.

이제 열기를 클릭하면 인스턴스에 접속합니다.

Windows 인스턴스 접속 방법

Windows 서버에 접속하려면, NHN Cloud 콘솔에서 접속하려는 Windows 인스턴스를 선택합니다. 인스턴스 상세 화면의 접속 정보 탭에서 비밀번호 확인 버튼을 클릭하여 Windows 서버에 설정된 비밀번호를 확인합니다.

비밀번호 확인에서 입력하는 키페어의 개인 키는 서버로 전송되지 않고, 브라우저에서 비밀번호를 복호화하는 작업에만 사용됩니다.

비밀번호 확인 옆의 연결 버튼을 클릭해 원격 데스크톱 접속 설정이 저장된 .rdp 파일을 받아서 실행하면 Windows 서버에 접속합니다. Windows 서버의 ID는 Administrator이며, 비밀번호는 NHN Cloud 콘솔에서 확인한 비밀번호를 이용합니다.